Немецкие исследователи утверждают, что обнаружили пробелы в безопасности четырех моделей дронов DJI – хотя и не те, которые американские политики использовали для обоснования внесения летательных аппаратов компании в федеральные черные списки.

Команда Института безопасности информационных технологий имени Хорста Гёрца Рурского университета в Бохуме, Германия, заявляет, что ее эксперименты позволили исследователям обойти различные меры безопасности, встроенные в прошивку четырех моделей дронов DJI – одна из которых позволила бы сторонним хакерам определить точное местоположение пилота. Другие последствия включают возможность для самих операторов изменять программное обеспечение БПЛА для изменения отличительной информации, такой как серийный номер, или иным образом препятствовать властям удаленно идентифицировать летательный аппарат.

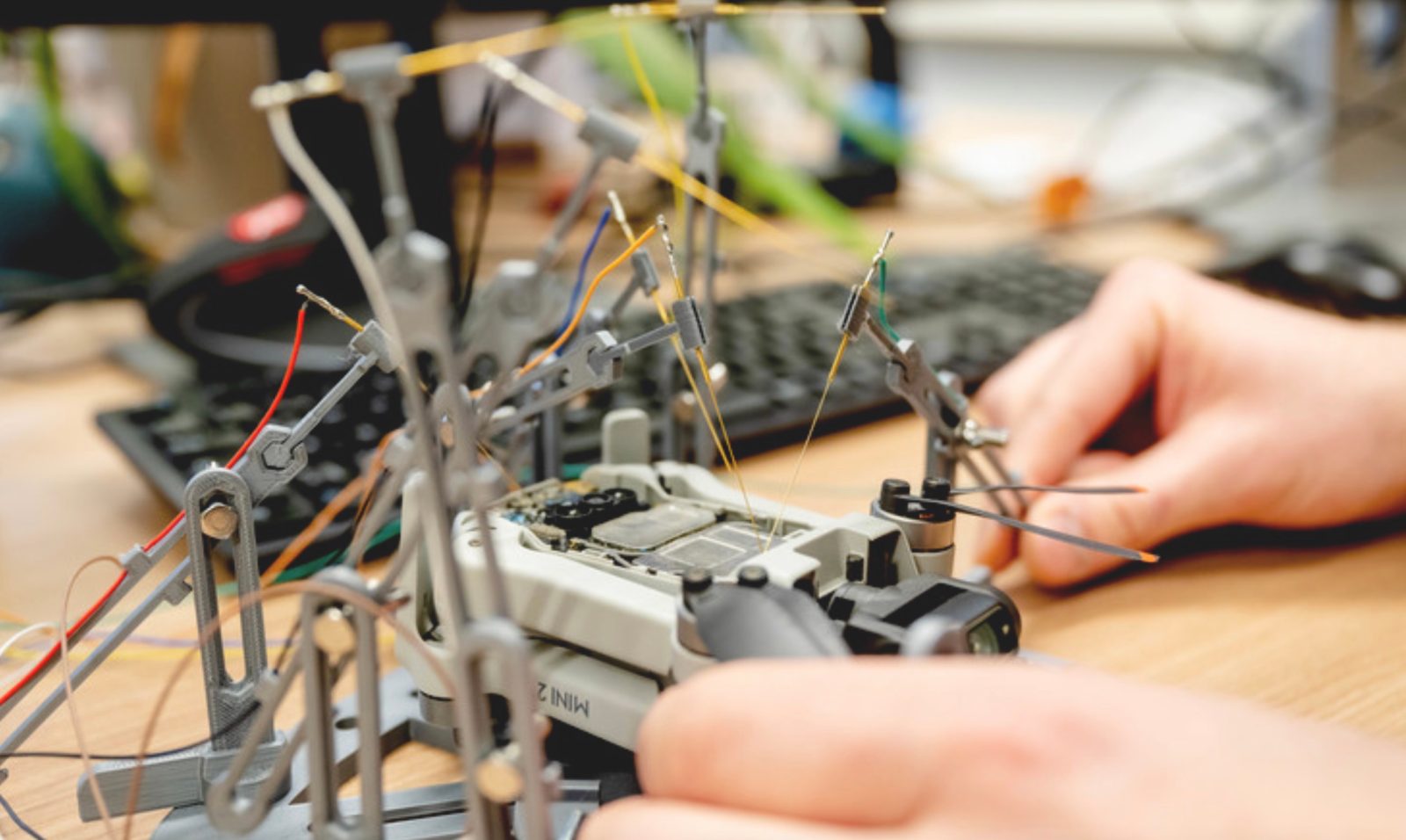

В исследовании участвовали дроны DJI: DJI Mini 2, Mavic Air 2, Mavic 2 и Mavic 3.

Хотя потенциально и тревожные, если бы были использованы хакерами в злонамеренных целях, уязвимости безопасности, обнаруженные в этих дронах DJI, были совершенно иного характера, чем те, на которые ссылались американские чиновники при внесении продукции компании в черные списки. Как правило, они в значительной степени основывались на утверждениях – пока не подтвержденных – о том, что операционные системы БПЛА компании позволяют передавать частные, потенциально конфиденциальные пользовательские данные китайским правительственным органам для использования.

Выводы Института Хорста Гёрца, по крайней мере, на данный момент, относятся к другой категории.

Они указывают на непреднамеренные уязвимости прошивки, которые могут быть использованы операторами-хакерами для маскировки своего ID или сторонними лицами, пытающимися определить местоположение пилота. Пилоты дронов DJI в Украине, будьте осторожны: еще одним следствием исследования является дополнительное подтверждение того, что информация DroneID, передаваемая летательными аппаратами компании, не зашифрована.

Читайте: Дроны DJI по-прежнему поступают в Россию, несмотря на приостановку продаж в апреле [Отчет]

Руководители подразделений Нико Шильдер и Торстен Хольц говорят, что они разработали алгоритм для фаззинга, использованного в тестах – метод, с помощью которого аппаратное и программное обеспечение дронов подвергалось бомбардировке случайными входами, передаваемыми по тому же протоколу DUML, что и аппараты DJI. Затем исследователи определили, какие пакеты данных вызывали сбой ОС БПЛА, а какие приводили к изменениям.

«Не все уязвимости приводили к сбою», – говорит Хольц. «Некоторые ошибки приводили к изменениям в данных, таких как серийный номер».

Помимо исследования, демонстрирующего, как хакеры могут определить точное местоположение пилота (а не дрона), исследователи обнаружили и другие способы, с помощью которых принудительные изменения прошивки модифицировали функции БПЛА после того, как посторонние лица получили доступ к аппарату.

«Таким образом, злоумышленник может изменить данные журнала или серийный номер и скрыть свою личность», – объясняет Хольц. «Кроме того, хотя DJI и принимает меры предосторожности, чтобы дроны не летали над аэропортами или другими запретными зонами, такими как тюрьмы, эти механизмы также могут быть обойдены».

Подразделение выявило в общей сложности 16 уязвимостей безопасности, четыре из которых считаются серьезными. Обо всех этих уязвимостях DJI было сообщено, чтобы компания могла устранить потенциальные недостатки в затронутых дронах.

Это означает, что вместо опровержения американских утверждений о безопасности, использованных для мотивации внесения в черный список, исследователи фактически добавили DJI больше работы, чтобы доказать безопасность своих аппаратов.

Полный отчет о работе Института Хорста Гёрца доступен здесь.

Фото: RUB, Marquard